그들이 지켜보고 있다

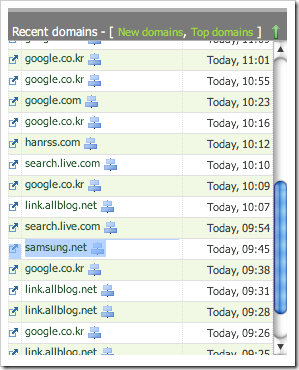

지난 달 말에 삼성 SDS에서 만든 보안 솔루션을 신나게 씹어대는 글 (인캅스 써도 소용없으니 도입하지 말라는 글)을 썼다. 그러고나니 그 글의 리퍼러 중 하나로 최근 블로고스피어에서 위명을 떨치는(?) 이름이 눈에 띄더라.

정확한 리퍼러 주소를 읽기 쉬운 형태로1 바꿔보면

http://samsung.net/service/ml/RecvController?cmd=detail

msgno=166

foldername=Sent

msguid=12758

subject=2008. 3. 13 LCD총괄 바이러스 뉴스레터

status=0

showOrg=

receiverListStr=imailitsecurity.lcd@samsung.comIT보안

name=IT보안 선임/정보전략파트(LCD)/삼성전자

email=itsecurity.lcd@samsung.com

date=2008-03-13 09:09

mtrkey=20080313000813187@itsecurity.lcd

mailtype=personal

recipientCnt=28

charset=euc-kr같은게 되더라.

e-mail 에 있는 링크를 통해서 방문한 것이고, 받는 사람들은 삼성전자 정보전략파트(LCD총괄)의 IT 보안 선임들 (숫자는 아마 28명?)이고, 오늘(3-13) 오전 9시를 좀 넘어서 발송된 메일이다. 메일 제목이 바이러스 뉴스레터란건 참 의미심장한듯도 하네?

내가 전에 썼던 글에서 _s모 전자에서도 사용되는 SDS 제작 보안 프로그램_에 대해 언급했고, 이 툴의 기능이라고 주장하는 것 중에 2가지가 무용지물임을 설명했다. 이제 실제 제작사는 아니지만 한몸통이고, 아마도 최대 사용처인 곳에서도 이 사실을 알게 되었을테니, 조만간 대비책이 나오던가 혹은 토설한 내용이 누군가들에게 전파되는게 빠르던가 하지 않을까 한다.

소위 국내 최대 SI업체란 곳에서 얼마나 빨리 패치가 나오는지가 좀 궁굼하기도하고 — 혹은 막을 수 없다고 시인하고 광고에서 빼거나 — 앞으로가 좀 기대되는군.

-

URI로 표현된 걸 UTF-8으로 된 평문으로 바꾸고, 각 HTTP GET 인자들(&로 나뉜)을 쪼개서 여러 줄로 표현했다. 그리고 값이 없는 일부 필드는 제거했다. ↩︎